宣传力度越大,随之而来的“是但是”的可能性就越大。

“是的,但是”是一个需要问的恼人的问题,为了启动一些批判性思维。“是的,但是……?”然而,炒作是有规律的:一开始,炒作只是听上去的;它淹没了早期的几句“是的但是”。是的,但是会让人扫兴,没有人希望他们出现在派对上。然而,随着炒作开始消退——随着派对的衰落,随着酒桶的清空——“是的但是”的数量越来越多,而且确实可以听到。

这就是我们物联网(IoT)的现状。我们听说过物联网将如何彻底改变我们的生活,净化我们的环境,并为每个家庭提供一只独角兽,从它身上会散发出彩虹。或者,至少,营销人员将能够更好地用广告瞄准我们,这是社会所强烈要求的。或者介于两者之间。

随之而来的“是但是”一直是一致的:“是的,但安全和隐私怎么办?”现在它只是一声沉闷的咆哮。

鉴于人们对物联网安全的所有关注,我计划写一篇文章来总结物联网安全解决方案的全部内容。我有各种白皮书和文章的链接,我可以用它们来研究广泛的安全解决方案。

听起来不错,直到我读了所有的材料。大部分内容只是重复了“是但是”。每个人都同意安全是重要的,我们需要更加重视它。应该有人做点什么。很少有人真正拿出解决方案。所以我意识到没有太多要调查的东西——无论如何,我放弃了这个想法。

不过,在我认为我必须谈论的事情中,有一家公司/产品实际上正试图帮助解决这个问题。实际上有几个,我的同事Jim Turley最近写过椭圆实验室根.今天我将讨论一个不同的问题。你知道,当你在架构规划会议上有这样的争论时,“我想要根!“你对付不了根!!”(对不起……我只是不得不……)

我所关注的部分仅仅是整个安全体系结构的一个方面。我们熟悉保护数据的需求——包括“静止”(即存储时)和“移动中”(在网络上传输时)。我们都知道,在让敲门的人进来之前,需要对他们进行身份验证。这些都是好东西,但还不够。

如果敲门的人戴着巴拉克拉瓦帽,手里拿着突击步枪热步枪瞄准镜嗯,很明显他不应该被录取。如果是你预约的水管工?嗯,那很好;“进来吧,你想喝点咖啡吗?”

但说真的:你有多信任他(她)?除非你监视他的一举一动(他会讨厌的——我也会),否则你会让这个家伙在你的房子里闲逛,希望能解决你的管道问题。但是,当他做完工作离开家时,一切都运行正常吗?他可能不小心把事情搞砸了——也许他忘了正确地拧紧陷阱,或者他划破了一个正在漏水的垫圈。或者他可能恶意在某处安装了一个小型网络摄像头。

你怎么知道?在承受后果之前,是吗?

更糟糕的是,如果是内部人士错了。也许你的孩子是在健忘——或者是在巧妙地报复一些微不足道的小事,比如毁了他/她的生活——并以某种不太仁慈的方式扰乱家庭。Icon Labs表示,对于计算机系统,70%的威胁来自“安全边界”内部——无论是意外的还是恶意的*。

这就是Icon实验室的Floodgate解决方案中Anti-Tamper模块背后的动机。是的,你可以监控进出房子的包裹,你可以确保食品储藏室以某种神秘的方式组织起来,这样,即使有人进入了它,他们也不知道任何东西是什么。而且你可以确保门卫的报酬很高,而且不会受到金钱的诱惑。但如果有人搅乱了基本资产怎么办?在地基上造成了裂缝,是吗?

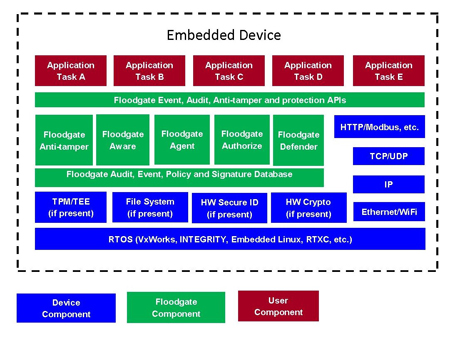

有一些特定的过程和数据集构成了系统的基础。虽然确保所有的东西——所有的应用程序和游戏等等——都是原始的是很好的,但至少,这些原始的东西必须工作,否则所有其他的赌注都是无效的。这是受信任的区域——私密的红色房间,鸟儿在这里唱着动听的歌。大多数努力都是为了确保不属于那里的人不能进去。

(图片由Icon Labs提供)

但如果你错过了某个人呢?反篡改方法是显式地标识每个资源——每个文件和每个关键进程。每样东西都有自己的特征。在这个系统内部,有一个检查员,一个审计员,他可以检查周围的环境,并确保一切都是应有的。

在优选实施例中,这是一种组合硬件/软件解决方案。可信平台模块(TPM)和可信执行环境(TEE)硅IP模块提供了允许检查所有这些资源的硬件钩子,以及实际执行审计的软件。理想情况下,您应该在IC中包含硬件,然后软件将成为启动程序的一部分,或者在运行时根据需要调用。

如果你已经有了合适的芯片,没有TPM和TEE,那么他们就有了一个“虚拟的”vTPM——一个他们认为次优的全软件实现。

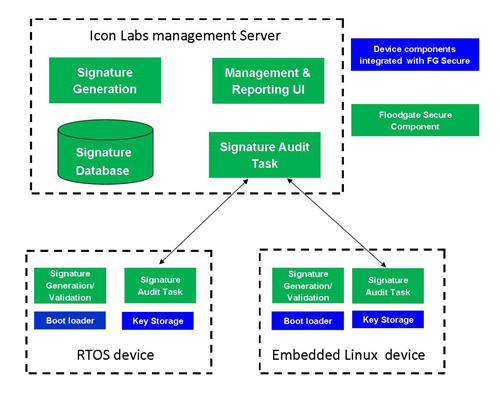

但是,如果您非常偏执,甚至不相信这种审计功能不会被篡改,该怎么办呢?如果这家审计机构收了钱,让它睁一只眼闭一只眼,就好像它是一家华而不实、广受尊敬的金融评级公司一样,那该怎么办?图标实验室也有远程审计功能可以在云端运行。

(图片由Icon Labs提供)

反篡改保护只是更大的安全策略的一个方面,但较少受到关注。你可以在他们的公告.

*这个数据是我们谈话时提出来的。我还注意到在新闻发布会上引用了惠普的一项研究,称70%的系统是脆弱的。我查过了,这两个数据都是70%只是巧合。